Die Webseiten der Fachschaft Informatik am ERG Saalfeld

Asymmetrisches Kryptosystem

Es wird auf dieser Seite die Verschlüsselung und das Signieren mit Public- und Private-Key erklärt.

Dabei wird auch auf die Einwegfunktionen als Grundlage für die Sicherheit eingegangen, ebenso auf Vorteile und Nachteile

der asymmetrischen Verschlüsselung im Vergleich zur symmetrischen Verschlüsselung. Als Quellen für diese Seite wurde

im Wesentlichen auf die Wikipedia und auf die Seite von Philipp Hauer (siehe Weblinks) zurückgegriffen.

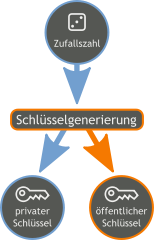

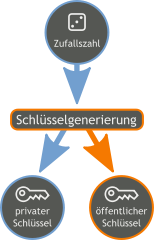

Schlüsselerstellung

Es werden immer 2 Schlüssel benötigt - ein öffentlicher und ein privater. (Aber es sollten immer 3 Schlüssel erstellt werden! Dazu später mehr.)

Wenn eine Nachricht verschlüsselt werden soll, dann brauchen wir nur die Schlüssel vom Empfänger der Nachricht.

Wenn eine Nachricht unterschrieben werden soll, dann brauchen wir nur die Schlüssel vom Sender der Nachricht.

Die theoretische Grundlage für asymmetrische Kryptosysteme sind Einwegfunktionen, also Funktionen,

die leicht zu berechnen, aber nur mit großem Aufwand zu invertieren sind.

Eine Voraussetzung ist natürlich, dass der private Schlüssel aus dem öffentlichen nicht berechnet werden kann.

Damit das Kryptosystem verwendet werden kann, muss der öffentliche Schlüssel dem Kommunikationspartner bekannt sein.

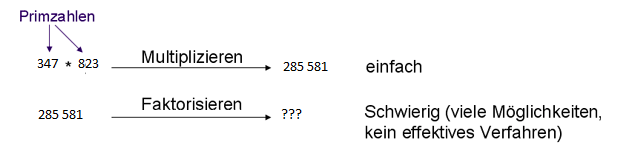

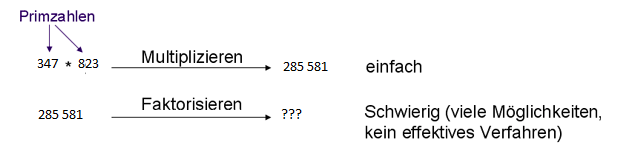

Einwegfunktionen - ein Beispiel:

Es ist sehr einfach und schnell möglich, zwei Zahlen und damit auch 2 Primzahlen zu multiplizieren.

Wenn man nur das Produkt hat und soll es in seine ursprüngliche Bestandteile zerlegen, dann hat man ein großes Problem.

Denn erstens gibt es viele Möglichkeiten und zweitens gibt es (noch) kein effektives Verfahren für die Primfaktorzerlegung.

Das bedeutet (derzeit!), man muss alle Möglichkeiten durchprobieren. Da man in der Praxis viiiiiiiel größere Zahlen verwendet,

ist das Brechen der Verschlüsselung auch mit leistungsstarken Computern nicht praktikabel.

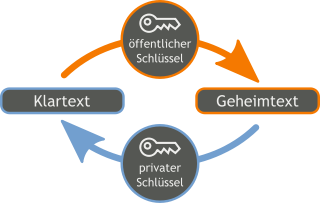

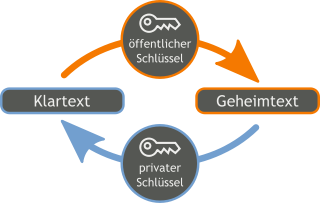

Asymmetrische Verschlüsselung

Wie oben angegeben, werden hier die beiden Keys vom Empfänger verwendet. Der Sender, also der der den

Text verschlüsseln will, muss sich den öffentlichen Key von dem Empfänger besorgen. z.B. von einem Key-Server oder auf der Homepage

des Empfängers oder der Empfänger schickt den Schlüssel per Mail im Anhang. Er muss sich aber sicher sein, dass es wirklich der

Schlüssel des Empfängers ist (siehe unten bei Fingerabdruck).

Der Sender verschlüsselt nun mit dem öffentlichern Schlüssel des Empfängers den Text. Diesen verschlüsselten Text

schickt er dann zum Empfänger. Der Empfänger entschlüsselt mit seinem privaten Schlüssel nun den Text. Da er der Einzige ist,

der im Besitz des privaten Schlüssels ist, kann nur er (also der Empfänger) diesen Text entschlüsseln.

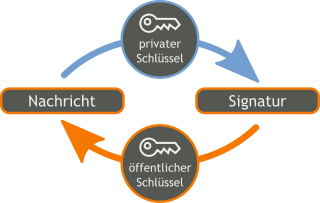

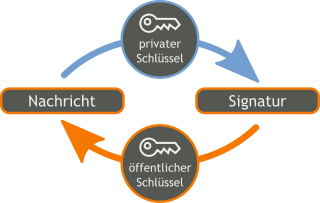

Digitale Signatur

Es geht z.B. darum, wie man eine Mail "unterschreiben" kann.

Wie oben angegeben, werden hier die beiden Keys vom Sender verwendet. Der Sender nimmt also den Text, den

er unterschreiben (signieren) will und signiert ihn mit seinen privaten Schlüssel. Da er ja der Einzige ist (sein sollte),

der den privaten Schlüssel besitzt, kann nur er den Text unterschreiben. Er gibt diesen unterschriebenen Text weiter.

Der Empfänger muss natürlich überprüfen (verifizieren), ob die Unterschrift zu dem Absender gehört. Dazu besorgt er sich

den öffentlichen Schlüssel des Senders und kann damit verifizieren, ob es die richtige Unterschrift ist.

Ein Beispiel einer unterschriebenen Mail aus der (öffentlichen) Debian-Liste

die Unterschrift findet man fast direkt unter der eigentlichen Mail, dort bei Attachment: signature.asc

wenn Sie "signature.asc" anklicken (egal ob auf der Listen-Webseite oder hier auf der Seite, wird gefragt, mit was Sie die Datei öffnen sollen. Verwenden Sie einfach den Editor.

Der berühmt-berüchtigte 3. Schlüssel

Aus längst vergangenen Zeiten und wegen meiner Mitarbeit an einem Server-Projekt hatte ich auch ein Schlüsselpaar erstellt, aber dusseliger

Weise nur 2 Schlüssel. Wie üblich hatte ich dafür gesorgt, dass man meinen öffentlichen Schlüssel praktisch über jeden Key-Server finden konnte.

Wenn Sie die Suche nachvollziehen wollen, geben Sie in der Suchmaschine Ihrer Wahl den Begriff Key-Server ein. Es wurde mir der Key-Server von Heise

angeboten (Screenshot). (Achten Sie bitte darauf, dass das Häkchen bei Fingerprint gesetzt ist.) Dann habe ich meinen Namen "Kirmse" eingegeben.

Dann auf "starten" drücken.

Auf der dann generierten Seite war mein Key fast ganz unten zu finden (Screenshot). Es ist dort zu meinem öffentlichen Schlüssel der

Fingerprint (Fingerabdruck) 7A C1 D4 5C B3 F6 73 6B E3 49 37 4F 7B C5 1C EF angegeben.

Mein öffentlicher Schlüssel wird angezeigt, wenn man in der ersten Zeile den Link von 945C4EBD anklickt.

Damit ist es also für jeden sehr leicht meinen öffentlichen Schlüssel zu finden.

Aber, aber, aber ..., das war mein Schlüssel, den ich im März 1998 erstellt hatte. Die Mail-Adresse

habe ich schon lange nicht mehr und damit ist das Schlüsselpaar nicht mehr gültig. Aber das weiss keiner. Ich hatte es damals schlicht versäumt, einen

3. Schlüssel (Widerrufszertifikat oder 'revocation certificate') zu erstellen, mit dem man diesen Schlüssel für ungültig erklären kann. (Hinweis: ein Schlüssel auf den Schlüsselservern wird nie gelöscht!)

Aufgaben

- Informieren Sie sich über den Fingerprint (Fingerabdruck). Wozu dient er?

- Auf einer Internetseite wird Ihnen ein modernes Interface zur Verbesserung der Sicherheit angeboten. u.a. ist da die Möglichkeit, einen öffentlichen

und einen privaten Schlüssel zu generieren. Sie werden als erstmal von der ganzen Installationsorgie von PGP & Co befreit. Was halten Sie davon? Begründen Sie Ihre Meinung.

- Warum macht es keinen Sinn, auf einen Key-Server einen Schlüssel zu löschen?

Weblinks

- Asymmetrisches Kryptosystem

- Digitale Signatur

- Schlüsselserver

- Asymmetrische Verschlüsselung Philipp Hauer

- Asymmetrische Kryptografie (Verschlüsselung)

- PGP Key Server FAQ (wegen Widerrufszertifikat)

zurück

© ERG Saalfeld - Hans-Dietrich Kirmse 14.04.2019

|